Maskarnas Mask

Förra veckan fick vi höra talas om Stuxnet. Maskarnas mask. Datavirusens Skynet. Ett malware så avancerat att alla som analyserat det fortfarande – en vecka senare – står gapande av häpnad och skräck. Stuxnet är så utstuderat, avancerat och försåtligt att många misstänker att en stat ligger bakom. Efter att du läst det här kommer du förstå varför.

Introduktion

Vanliga maskar, trojaner och virus har som mål att sprida sig. Oftast över internet. Stuxnet är radikalt annorlunda. Det är designat för att spridas via USB-minnen till en fabriksmiljö som har ett eget intranät, inte anslutet till internet. Där används ofta någon typ av styrsystem för att styra pumpar, ventiler och läsa av givare. Det finns olika tillverkare. ABB har sina populära Advant system. Inom kärnkraftsindustrin är SCADA systemet Siemens Simatic S7 särskilt populärt. Stuxnet är som en agent med rätt att döda. Den letar efter en dator som är ansluten till ett S7 system. Hittar den inget sådant på datorn sprider sig Stuxnet ljudlöst till nästa dator för att söka vidare. Stuxnet gör ingen skada och lämnar inga elektroniska spår efter sig på datorn efter att den flyttat vidare till nästa dator. Om den hittar ett S7 system letar Stuxnet efter en speciell konfiguration. Det är först när den hittar ett S7 system med rätt konfiguration som den börjar göra skada. Stor skada. Den börjar nämligen modifiera pumparna och ventilerna. Detta kan exempelvis leda till att kraftverket … exploderar.

Spridning

Den initiala spridningen sker via ett USB-minne. En agent kan exempelvis göra inbrott hos en fabriksarbetare på natten och infektera ett USB-minne medan han/hon sover. Arbetaren tar sedan med sig USB-minnet till jobbet och stoppar in det i sin dator. Väl inne på intranätet använder sig Stuxnet av fem olika Zero Day Exploits för att sprida sig vidare till andra datorer. Även här är Stuxnet unikt. Inget annat malware har någonsin innehållit mer än en Zero Day. En 0-day är nämligen värdefull, den kan säljas dyrt på svarta marknaden. Stuxnet använder följande tre 0-days för att sprida sig:

Dessa tre ska nu vara patchade av Microsoft. Men Stuxnet använder även trick för att höja sina rättigheter (Privilege Escalation) efter att den infekterat en dator. Nämligen:

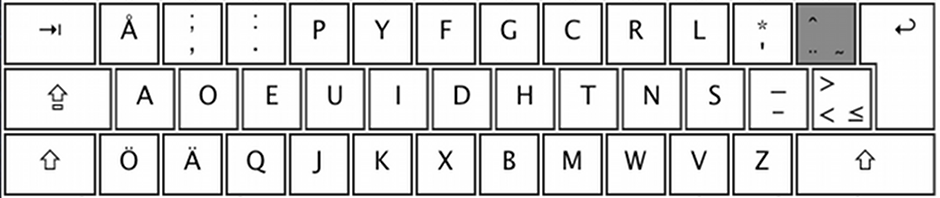

- Privilege escalation via Keyboard layout file

- Privilege escalation via Task Scheduler

Bägge dessa är än idag opatchade!

Certifikat

Stuxnet installerar sig som ett rootkit. För att åstadkomma detta maskerar den sig som en drivrutin. I vanliga fall får användaren upp en varning om en okänd drivrutin installeras i systemet. Är drivrutinen signerad med ett godkänt certifikat kan den däremot installeras i tysthet utan användarens godkännande. Stuxnet har inte bara en giltig signatur, den har två! Den organisation som skapat Stuxnet har kommit över giltiga certifikat för att signera drivrutiner från två olika företag (Realtek Semiconductor Corp och JMicron Technology Corporation) som inte har något annat gemensamt än att de sitter i samma byggnad i Taiwan…

Lejonparten av fabrikerna som Stuxnet infekterat ligger i Iran. Förutom att infektera USB-minnen i Iran har Stuxnet-agenterna dessutom infiltrerat två stycken kontor i samma byggnad i Taiwan och kommit över deras bäst bevakade hemligheter, signeringscertifikaten. Det luktar underrättelsetjänst lång väg. Endast Gud (och Stuxnet) vet hur de bar sig åt.

Bibliska mått

Analyser av Stuxnet visar att katalogen där den kompilerats haft namnet Myrtus. Det har spekulerats hej vilt under veckan om vad Myrtus egentligen betyder och om det är någon slags referens till Bibeln. Vad jag kan hitta är Myrtus i alla fall en växt. I grekisk mytologi förknippades Myrtus med gudinnan Afrodite. I romersk mytologi med Venus och i Judisk liturgi är Myrtus en av de fyra heliga växterna som används vid Lövhyddohögtiden (Sukkot).

Sverige

Stuxnet har ännu inte nått Sverige. Och tur är väl det. Idag skriver IDG att samtliga 10 svenska kärnkraftverk kärnkraftsreaktorer använder samma styrsystem som Stuxnet/Myrtus angriper…

Huvudbonad

Nu är det dags att sätta på foliehatten. 2010 års Bilderbergmöte kretsade bland annat kring säkerhet i cyberrymden. Strax utsåg Obama en ny Cyber Security Tzar. Ett par månader senare smäller det till med nyheten om maskarnas mask – Stuxnet – samtidigt som nya övervakningslagar och påstådda hot mot Europa annonseras. I samma veva föreslås att lagstifta in bakdörrar i alla krypteringsprogram. Idag har dessutom SÄPO deklarerat ett förhöjt terrorhot mot Sverige. Det kan vara en slump. Dessa händelser behöver inte ha något samband. Kan vara. Behöver inte.

Hur som helst är Stuxnet/Myrtus av allt att döma skapad av en stat med syfte att attackera en specifik anläggning någonstans i Iran (förmodligen urancentrifugerna). Det här är banbrytande på flera sätt. Både uppsåtet, den diskreta spridningsmekanismen, igensopandet av elektroniska fotspår och maskeringen som officiellt signerad drivrutin. Men framför allt är det förslagenheten som imponerar. Sprida sig utan att synas. Leta, snoka, sniffa och spana. Attackera bytet på en given signal. Kombinationen av skicklig programmering, opatchade säkerhetshål och medhjälp av mänskliga agenter i flera olika länder pekar på att en organisation med enorma resurser ligger bakom Stuxnet/Myrtus. Något säger mig att vi kommer få se mer av sådant här i framtiden.

Oj… Bra filmmaterial det här. Tio reaktorer förresten.. . inte verk.

Jo… – det blir väl mer och mer av det mesta – utom slantar i vanligt folks = väsentligt flera än 90 % av medborgarnas plånböcker förståss…

Tack Rickard. Jag ändrade i texten. Den gamla texten är kvar, men genomstruken.

@Josef. Kul att du hittat hit! Jag har sett dina kommentarer på alla möjliga forum och bloggar som jag brukar läsa. Du har säkert sett någon av mina kommentarer med utan att veta om det :) Jag brukar skriva under olika pseudonymer. Aldrig samma, i äkta discordiansk stil :) Jag har vart inne på din blogg men inte lämnat någon kommentar. Men jag kan säga att du definitivt är en tänkare som har genomskådat slöjan. I alla fall den första. Jag är av uppfattningen att det finns slöjor i flera lager och jag har själv inte kommit igenom alla, jag vet inte ens hur många det finns. Men jag har i alla fall kommit så långt så att jag noterat att det finns slöjor..

Taaack :!: – för Din himla goa backfeed.

Jo… – det här med att dom som ”vet” – finner skäl för att ständigt och jämt byta skepnad – har ju med det rådande PartiKrati-styret = vanstyret = det befintliga Kallocain-samhället Sverige att göra. Det kan ju vara klokt att vara anonym i ett sådant samhälle.

Men själv valde jag ifrån början att använda mitt riktiga namn i alla lägen. Statistiskt sett så har jag 10-15 år kvar att andas. Ifall min ”icke anonymitet” kommer att medföra att jag elimineras några år tidigare – så vaddå… – det är ju ej hela världen – som jag ser det i vart fall.

Apropå slöjor – så kom jag på så sent som igår – hur den allt överskuggande slöjan ”lätt som en plätt” kan fås att helt automatiskt försvinna – och bokstavligt talat över en natt och för gott. Det är nu tänkt och skrivet i början av texten HÄR.

Det tog mig ca 4 år som nätmedborgare att komma på det. Så tala om att mitt ego är trögt :!: :roll:

Mossad

Pingback: Immateriella revolutionen och en bok | wester.me